で使用できるユーティリティがいくつかありますマック起動時にそれを保護します。これらを使用して Mac とデータを安全に保つ方法は次のとおりです。

コンピュータのセキュリティは今日のデジタル世界で重要なテーマであり、ほとんどの電子デバイスは多かれ少なかれ危険にさらされています。

Apple は自社のプラットフォームを安全にするために多大な努力を払ってきましたが、攻撃者が侵入し、データを盗み、Apple システムを侵害する方法はまだ存在します。

常に心に留めておいてください完璧なセキュリティなどというものはありません。

できる最善のことは、デバイスまたはシステムの負荷を最小限に抑えることです。攻撃対象領域脅威アクターがシステムにアクセスすることを可能な限り困難にします。

Appleは最初から、macOS非常に安全です。これは世界で最も安全なオペレーティング システムの 1 つです。

iOSとテレビOSデバイスは Apple が厳選したソフトウェアのみをロードできるため、さらに安全です。アプリストア。つまり、デバイスのセキュリティが違法な方法で回避されない限り、脱獄ソフトウェア。

また、少なくとも米国では、コンピューティング デバイスのジェイルブレイクはデジタル ミレニアム著作権法の違反であることにも留意してください。それは連邦犯罪になります。

スタートアップベクトル

コンピューティング デバイスに対する攻撃に対して最も脆弱なポイントの 1 つは、デバイスの最初の起動時です。

スマートフォンやタブレットを含むほとんどのコンピューターは、電源投入時に次のプロセスを実行します。ブートストラッピング。このプロセス中、オペレーティング システムはまだロードされておらず、デバイス上で実行されているソフトウェアはほとんどありません。

この時点で、攻撃者は OS を回避するためにさまざまな攻撃を実行できるようになります。また、ウイルス、トロイの木馬プログラム、ファームウェアなどの悪意のあるソフトウェアをインストールして、カスタム コードを実行したり、デバイスに損傷を与えたりする可能性もあります。

新しいものではiOSApple は、この問題を次の方法で解決します。セキュアエンクレーブまたはT2セキュリティチップ。

Secure Enclave は、ハードウェアと暗号化の両方を使用してデバイスを保護する、デバイス内のハードウェアの保護領域です。

Mac は歴史的な理由から iOS デバイスほど安全ではないため、攻撃者が以前の Mac にソフトウェアをインストールしてセキュリティを侵害する可能性があります。

Intel CPU を搭載した最近の Mac には、これらの問題を回避するために T2 セキュリティ チップが搭載されています。M2-ベースのアップルシリコンMac 以降には Secure Enclave が組み込まれています。

T2 チップを搭載した Mac のストレージ デバイスは、ハードウェアに関連付けられたキーで暗号化され、追加のセキュリティ レベルが提供されます。

これは、T2 ベースの Mac 上で紛失または破損したファイルを回復するのが難しいことを意味します。暗号化されたストレージ ボリュームを回復しようとするユーティリティは、Mac のハードウェアに関連付けられた安全なキーの使用方法を知っている必要があります。

これについて Apple は明白な理由からドキュメントを公開していません。

Apple Silicon Mac では、すべての macOS 起動ディスク ボリュームが暗号化されます。 Apple では、これらを署名付きシステム ボリュームと呼んでいます。

Apple Silicon Mac は、Apple からの有効な暗号化署名のない署名付きシステム ボリューム上のシステム ファイルを実行しません。

これにより、macOS システム ファイルを改ざんしながら Apple Silicon Mac 上で実行することが困難になります。

起動ディスク

ただし、Mac に対する最大の攻撃ベクトルの 1 つは起動ディスク自体です。

Mac が起動すると、最初にファームウェアが少し読み込まれます。ブートROM、すべての内部システムの電源を入れます。次に、ファームウェアを実行して、ディスプレイやネットワークなどを初期化します。

このコードの大部分は Mac 自体のハードウェアに含まれています。

その後、Mac ブート ROM はさらに 2 つのファームウェア、LLB andiBoot に渡されます。

iBoot には実際には 2 つの部分があり、2 番目の部分ですべてが正常であることが確認されると、macOS カーネルをロードするための内部または接続されたストレージ デバイスが検索されます。

ここでセキュリティ上の問題が発生する可能性があります。

おそらく、起動時の最大のセキュリティ リスクは、追加のストレージ デバイスが USB、Thunderbolt、またはネットワーク ポートを介して Mac に自由に接続できるという事実です。

署名付きシステム ボリュームにより、有効なバージョンの macOS のみを起動できるようになります。しかし、現時点では、脅威アクターが悪意のあるコードを挿入する可能性がまだあります。

ただし、Mac の起動シーケンスが保護されていない限り、攻撃者は簡単に外部デバイスを Mac に接続し、Mac を再起動し、そのデバイスで強制的に起動できる可能性があることに常に留意してください。

起動ディスクと Mac 全般をパスワードで保護する方法があります。これについては後ほど説明します。

外部デバイスを起動すると、攻撃者はファイルをコピーして盗んだり、Mac に悪意のあるコードを埋め込んだり、さらにはインターネット上でサイバー戦争を実行するためのリモート端末として使用したりする可能性があります。

Apple を含む多くの企業は、ファイルを外部デバイスにコピーするだけで産業スパイによって企業秘密を盗まれました。

Apple の Car プロジェクトの秘密さえも盗まれたこちらです。

Mac を保護する方法はいくつかあります。組み込みの Apple ソフトウェアを使用すると、次のことが可能になります。

- スタートアップ セキュリティ ユーティリティを使用する

- セキュアブートと外部ブートを使用する

- 外部デバイスからの起動を禁止する

- Mac の起動時にパスワードで保護する

- ユーザーとログインパスワードを制限する

- 1つ以上のストレージデバイスをパスワードで保護する

- セーフモードで起動する

- ロックダウンモードを使用する

- MDM を使用して Mac をリモートでロックする

のスタートアップセキュリティユーティリティは、Apple が T2 セキュリティ チップを搭載した Mac 以降の macOS に追加したアプリです。

T2 チップの有無にかかわらず、Mac では次のことができます。ファームウェアのパスワードを設定する、Mac がサポートしている場合。

ファームウェアのパスワードによりブート プロセスが停止され、オペレーティング システムをロードする前にユーザーにパスワードの入力を求められます。

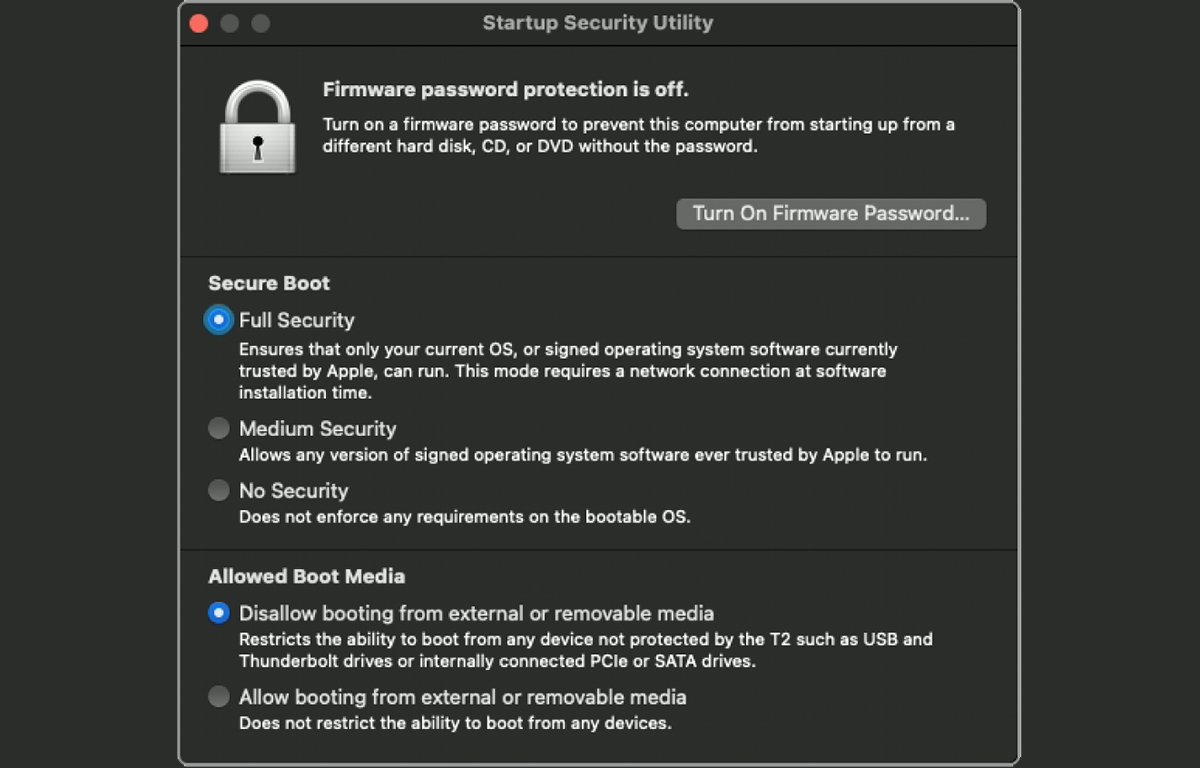

スタートアップ セキュリティ ユーティリティを使用すると、ファームウェア パスワードの設定、セキュア ブートの有効化、または外部ブートの有効化/無効化を行うことができます。最後の 2 つのオプションには T2 チップが必要です。

Intel Mac で Startup Security Utility を実行するには、Mac の電源を入れて長押しします。コマンド ()-Rキーボードの上で。これで macOS リカバリに入ります。

macOS Recovery は、Mac のファームウェアに常駐する特別なアプリで、インストーラー、ディスク ユーティリティ、ターミナル、スタートアップ セキュリティ ユーティリティなどの macOS の一部へのアクセスを可能にします。

キーボードの Command ()+R を押すと、Mac のブートローダーは、起動ディスク上の macOS のコピーではなく、macOS Recovery への起動を変更します。

macOS リカバリに入ると、利用可能なプログラムの 1 つを実行するか、終了または再起動する以外のことはできません。

macOS リカバリで、ユーザー管理者パスワードを入力し、選択します「ユーティリティ」->「スタートアップセキュリティユーティリティ」メニューバーから。

Startup Security Utilityでは、ファームウェアのパスワードの設定、起動時のセキュリティレベルの設定(セキュアブート)、外部メディアからの起動を許可するかどうか(外部ブート)を設定できます。

の完全なセキュリティスタートアップ セキュリティ ユーティリティのオプションを使用すると、Mac のファームウェアが Apple のサーバーに接続して、インストールされている macOS のバージョンをリモートで確認します。

したがって、そのオプションを設定することを選択した場合は、ネットワーク接続が必要になります。

セキュア ブートを完全にオフにして、インストールされている任意のバージョンの macOS を起動できるようにすることもできます。

セキュリティユーティリティを起動します。

セキュリティユーティリティを起動します。

AppleシリコンMac

Apple Silicon Mac では、プロセスがわずかに異なります。

Apple Silicon Mac で起動する場合は、「起動オプションを読み込んでいます」が表示されるまで Mac の電源ボタンを押し続けます。

クリックオプションをクリックしてから、続く。次に、次の項目を選択します。起動ディスクそしてクリックしてください次。

管理者パスワードを入力し、クリックします続く。

回復アプリで、選択します「ユーティリティ」->「スタートアップセキュリティユーティリティ」。次に、セキュリティ ポリシーの設定に使用するシステムを選択します。

選択したストレージ ボリュームで FileVault がオンになっている場合は、まずパスワードを入力してロックを解除する必要があります。

スタートアップ セキュリティ ユーティリティの [セキュリティ ポリシー] セクションでは、選択肢は 2 つだけです。完全なセキュリティまたはセキュリティの低下。

完全なセキュリティでは、現在のバージョンの macOS の実行のみが許可されます。これにはネットワーク接続も必要です。

セキュリティの低下により、Mac がサポートしている場合、信頼できる署名されたバージョンの macOS を実行できます。

[セキュリティの低下] では、実行を許可する従来のカーネル拡張機能を許可および管理するためのオプションを設定することもできます。

必要なオプションをすべて設定したら、わかりましたをクリックし、Mac を再起動します。変更は再起動するまで有効になりません。

ユーザーのログインパスワード

ユーザーのログイン パスワードもセキュリティ リスクの 1 つです。

デフォルトでは、macOS インストーラーとセットアップ アプリでは、Mac を最初にセットアップするときにユーザー名とパスワードを入力する必要があります。

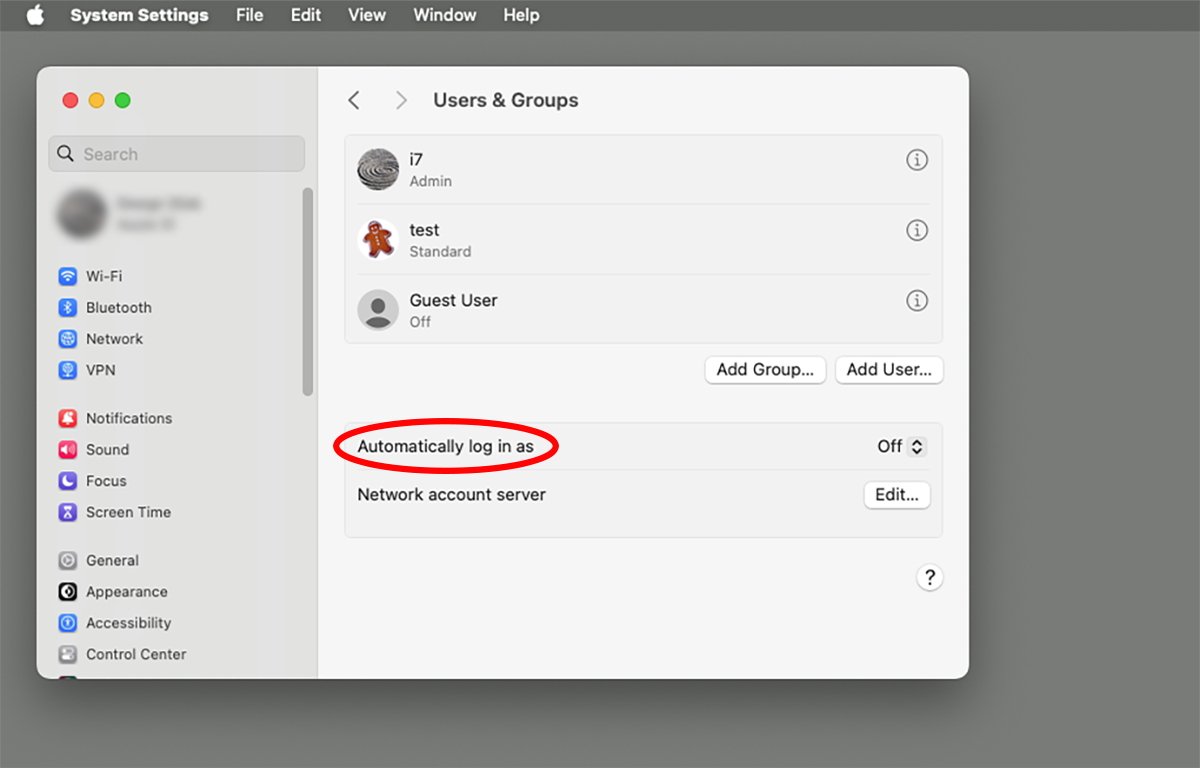

ただし、問題のユーザーが管理者ユーザーであると仮定すると、ユーザー ログイン時にパスワードを要求しないようにすることで、システム設定でユーザー ログインを完全にオフにすることができます。

Mac は電源を入れた後、何も介入せずに Finder を起動するため、これを行うことはまったく安全ではありません。

したがって、次のことを行う必要があります。いつもすべてのユーザーにユーザー パスワードを設定する必要があります。

下システム設定 -> ユーザーとグループ「自動的にログインする」をオンにして、マシンにリストされている任意のユーザーとしてログインするように設定することもできます。

[ユーザーとグループ] ペインのペインとして自動的にログインします。

[ユーザーとグループ] ペインのペインとして自動的にログインします。

「ユーザーとグループ」の下で、ゲストユーザーログインにパスワードを必要としない有効にすることもできます。

Active Directory (AD) を使用してユーザーを管理する環境の場合は、AD サーバー (または Microsoft の Entry ID クラウド サービス) に保存されている AD 資格情報を追加することで、ユーザーのログインを許可できます。

macOS の非表示のディレクトリ ユーティリティ アプリも、このペイン ([ネットワーク アカウント サーバー] ペイン) から開くことができます。

ボリュームをパスワードで保護する

macOS では、ユーザーがパスワードを入力しないとマウントできないように、個々のストレージ ボリュームをパスワードで保護することもできます。

これにより、ユーザーがパスワードを知らない場合、ボリューム上のファイルにアクセスすることが非常に困難になります。

ただし、これを行うには、まず Apple のディスク ユーティリティ アプリを使用してストレージ ボリュームを消去し、暗号化する必要があることに注意してください。

これを行うには、まず後で復元できるようにボリュームのファイルをバックアップしてから、/Applications/Utilities フォルダーにある Apple のディスク ユーティリティ アプリを実行します。

ディスクユーティリティで暗号化するボリュームを選択し、クリックします。消去ツールバーでボリューム名を入力し、選択しますGUID パーティション マップをクリックし、ポップアップ メニューから暗号化されたファイル システム形式を選択します。

暗号化ボリュームのパスワードを入力して確認し、クリックします。選ぶ。クリック消去、 それから終わり。

ディスク ユーティリティはボリュームを消去し、暗号化し、入力したパスワードで保護します。

次回 Mac を再起動するか、ボリュームを含むデバイスを Mac に接続すると、Finder のデスクトップにマウントするためにパスワードの入力を求められます。

また、サイドバーの Finder ウィンドウで、ボリュームを消去せずに暗号化することもできます。Control を押しながらクリックそれを選択してから暗号化するポップアップメニューから。

セーフモードでの起動

macOS ではレガシーが許可されますカーネル拡張機能(KEXT) は、カスタム コードを使用して macOS カーネルの機能を拡張できるソフトウェア コンポーネントです。

macOS 11 以降では、Apple はシステム拡張機能を優先して KEXT を非推奨にしました。システム拡張機能は、より安全で、コードが適切に実行されない場合でも macOS がクラッシュする可能性が低いと考えられています。

起動時に、macOS はすべての KEXT を補助カーネルコレクション(AuxKC) を選択すると、上記のファームウェアの一部が実行されます。

ファームウェアのブート プロセスのほとんどが完了した後でのみ、AuxKC がカーネルにロードされ、KEXT の実行が許可されます。

使用するセーフモードmacOS では、macOS を起動できますが、KEXT が読み込まれないように AuxKC を除外します。

Mac をセーフ モードで起動するには、前述のようにリカバリ モードで起動します。使用するストレージボリュームを選択するときは、シフトキーを押して、上記の手順に進みます。

Mac が再起動すると、指定されたボリュームから macOS がロードされますが、AuxKC をロードしないように iBoot に指示されます。

ロックダウンモード

によるとりんご, ロックダウン モードは、「非常にまれで高度なサイバー攻撃からデバイスを保護するのに役立ちます」。

ロックダウン モードは基本的に、macOS で利用できる機能を制限して、攻撃対象領域(攻撃者が侵入できる方法)。

ロックダウンモードは以下で利用可能ですmacOS ベンチュラそしてその後。

ロックダウン モードがオンの場合、macOS には通常の動作時に実行されるすべての機能が含まれません。ロックダウン モードは、メッセージ内の添付ファイルなどの特定のネットワーク アクティビティを制限します。フェイスタイム、一部の Web テクノロジー、デバイス接続、構成プロファイル。

ロックダウン モードの制限の完全なリストについては、Apple の技術情報を参照してください。

macOS でロックダウン モードをオンにできます。システム設定 -> プライバシーとセキュリティ -> ロックダウンモード。

MDM

アップルのモバイルデバイス管理(MDM) テクノロジーにより、Macintosh システム管理者は MDM サーバーを使用して Mac をリモートからロックできます。

MDM を使用して Mac をリモートでロックするには、Mac が MDM サーバー上の MDM に登録されている必要があり、管理者は Mac がロックされる MDM 条件を設定している必要があります。

MDM に登録されると、リモート ロックはサーバーとサーバーの管理者によって制御されます。

MDM は、組織のネットワークに対する脅威となる可能性のある Apple デバイスをリモートで無効にするために管理者によって使用されます。

セキュリティは複雑なテーマであり、Mac のセキュリティを強化する方法は数多くあります。

この記事では FileVault のセキュリティや Mac のシステム整合性保護については取り上げていませんが、これについては今後の記事で説明します。