北朝鮮のハッカーは、偽の求人と偽装されたアプリの更新を使用して、マルウェアを盗みますマック、そしてAppleの最新のXprotectアップデートはいくつかの脅威をブロックしていますが、他のものはまだ滑り落ちています。

Sentinellabsのセキュリティ研究者特定しました「Flexibleferret」と呼ばれる北朝鮮のマルウェアファミリーの新鮮なバリエーション、積極的に搾取されていますmacosユーザー。マルウェアは、「伝染性インタビュー」として知られるより広範なキャンペーンの一部であり、攻撃者は求職者をだまして悪意のあるソフトウェアをインストールするためにリクルーターとしてポーズをとります。

Appleは、これらの脅威に対抗するためにXprotectの署名アップデートで応答し、Frostyferret_UI、FriendlyReret_Secd、Multi_FrostyFerret_CMDCODESなどのいくつかのバリアントをブロックしました。

Xprotectは、既知の悪意のあるソフトウェアを識別およびブロックするように設計された、MacOSのAppleの組み込みマルウェア検出および除去ツールです。バックグラウンドで静かに実行され、定期的に更新されたセキュリティ署名を使用して、ファイルがダウンロードまたは実行されたときに脅威を検出します。

従来のウイルス対策ソフトウェアとは異なり、Xprotectは最小限のユーザーインタラクションでシステムレベルで動作し、手動スキャンを必要とせずにMacを自動的に保護します。

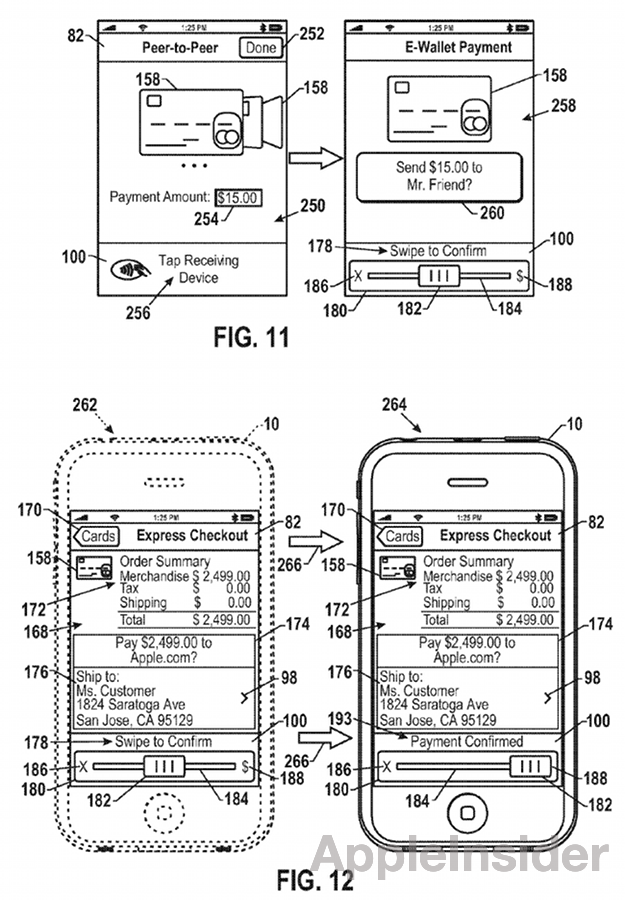

Flexibleferretで見つかった一部のマルウェアコンポーネントは、北朝鮮のHidden Riskキャンペーンで使用されているステージ2ペイロードと類似点を共有しています。画像クレジット:Sentinelone

マルウェアキャンペーンは、12月と1月に発見された以前のDPRKに依存した脅威から発展しました。攻撃者は、偽のChromeアップデートや偽装されたズームインストーラーなどの欺cept的な戦術を使用して、MacOSシステムに感染しています。

マルウェアの永続性メカニズムとデータ抽出方法は、十分に資金提供された状態が支援された操作を示しています。

マルウェアがどのように広がるか

FlexibleFerretマルウェアは、主にソーシャルエンジニアリングを通じて広がります。被害者は、偽の就職のインタビューでエラーメッセージに遭遇した後、VCAMやカメラアクセスなどの一見合法的なアプリをダウンロードするようになります。

現実には、これらのアプリは、バックグラウンドで実行される悪意のある永続性エージェントをインストールし、機密データを盗みます。識別された1つのパッケージは、vers.pkgには、installerert.app、vutus.app、Zoomという名前の不正なバイナリなど、複数の悪意のあるコンポーネントが含まれています。

実行されると、マルウェアは起動エージェントをインストールして永続性を維持し、Dropboxを介してコマンドアンドコントロールサーバーと通信します。

FlexibleFerret Dropperのファイルコンテンツ、Vers.Pkg。画像クレジット:Sentinelone

Appleの最新のXprotect Updateは、com.apple.secdを含むMacosシステムファイルに変装した主要なマルウェアコンポーネントをブロックします。ただし、一部の柔軟なバリアントは、これらの脅威の進化する性質を強調しているため、検出されないままです。

Macを保護します

信頼できないソースからソフトウェアをダウンロードする際には、Macユーザーは慎重になるはずですそして懐疑的予期しないソフトウェアのインストールプロンプト。 Appleの組み込みのセキュリティ対策は、第一次防衛線を提供しますが、追加のエンドポイントセキュリティソリューションは、新たな脅威を検出およびブロックするのに役立ちます。

MalwareBytes、Sophos Home、CleanMymac Xなどのツールは、サイバー攻撃に対する追加の保護層を提供します。