過去 20 年間にわたって断続的に行われてきた攻撃ベクトルを利用して、ハッカーは次のターゲットを狙っていますマック人気の Homebrew ツールに偽装したマルウェアをユーザーが使用し、欺瞞的な Google 広告を通じて拡散させます。

悪意のある攻撃者は Google 広告を利用して、偽の Homebrew Web サイトを通じてマルウェアを配布しています。キャンペーン対象者macOS資格情報、ブラウザデータ、暗号通貨ウォレットを侵害するインフォスティーラーを使用する Linux ユーザー。

Homebrew は広く使用されているオープンソース パッケージ マネージャーであり、ユーザーはコマンド ラインを通じてソフトウェアを管理できます。ハッカーは最近、悪意のある Google 広告を作成してその人気を悪用しました。

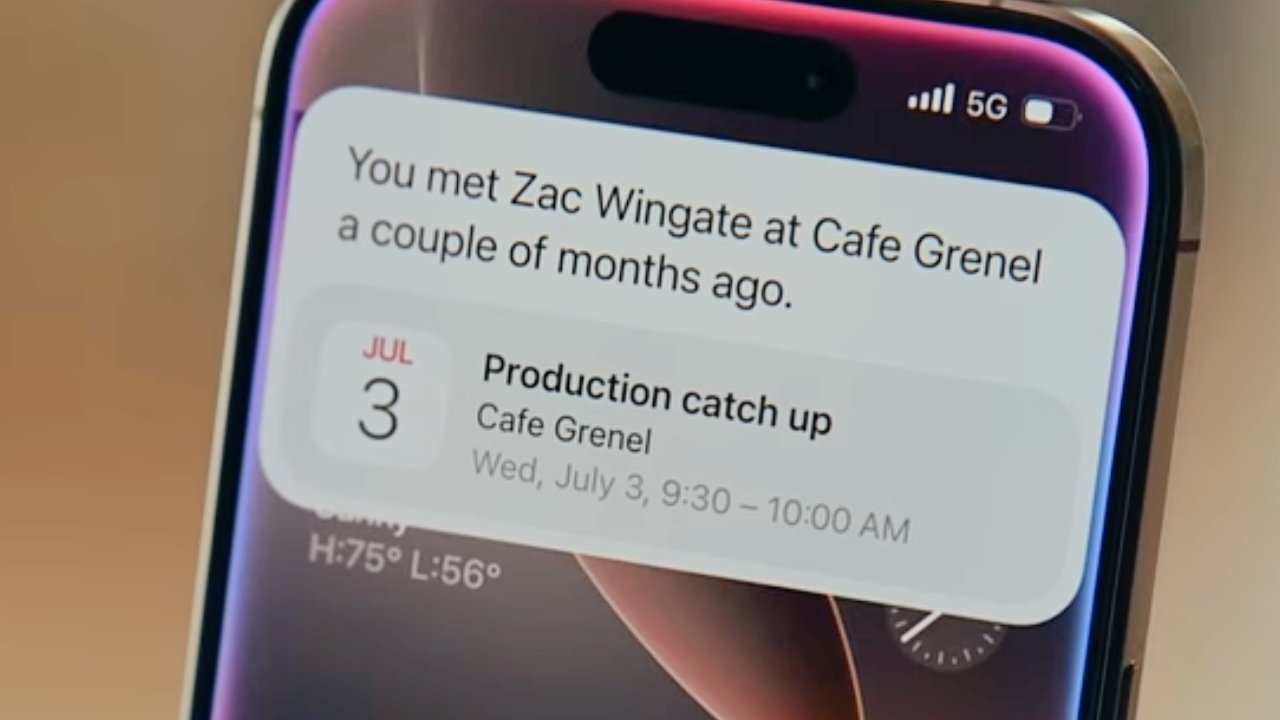

開発者の Ryan Chenkie が発見したこの広告は正規のものであるように見え、Homebrew Web サイト「brew.sh」の正しい URL が表示されていました。しかし、それをクリックしたユーザーは、「brewe.sh」でホストされている偽の Web サイトにリダイレクトされました。

偽サイトは Homebrew のインストールプロセスを模倣し、訪問者をだまして悪意のあるコマンドを実行させました。正規の Homebrew サイトでもそのようなインストール コマンドが提供されていますが、偽のサイトからスクリプトを実行すると、マルウェア、特に AmosStealer がダウンロードされて実行されます。

「Atomic Stealer」としても知られる AmosStealer は、月額 1,000 ドルでサイバー犯罪者に販売されている macOS に特化した情報窃取ツールです。 50を超える仮想通貨ウォレット、ブラウザに保存されたデータ、デスクトップアプリが標的となっている。

これまで、このマルウェアは偽の Google Meet ページなどの同様のキャンペーンで使用されており、Apple を中心としたサイバー攻撃の頼りになるツールとなっていました。

悪意のある Google 検索結果。画像クレジット: @ryanchenkie

Homebrew のプロジェクト リーダーである Mike McQuaid 氏は、Google がこうした詐欺を防ぐことができないことに不満を表明した。悪質な広告は削除されたが、マクエイド氏は、スポンサー広告の監督が不十分なために同様の事件が引き続き発生していることを強調した。

サイバーセキュリティの専門家は、人気のあるツールを検索する場合は、スポンサー付きリンクを避けることを推奨しています。公式 Web サイトをブックマークするか、公式 Web サイトに直接アクセスすると、ユーザーはリスクを最小限に抑えることができます。

Googleとハッカーの闘い

悪意のある広告を抑制するのは難しい戦いです。サイバー犯罪者は、URL を微調整したり、承認後に広告コンテンツを変更したりするなど、検出をすり抜ける賢い方法を常に見つけています。

毎日何十億もの広告を処理する必要があるため、Google は自動化に大きく依存していますが、それだけでは十分ではありません。その運営規模が膨大であり、人間による重大な監視が欠如しているため、一部の悪意のあるキャンペーンは必然的に通過します。

例えば、2023年4月に、同じAmosStealerマルウェアが最初に検出され、メッセージングアプリのTelegramを通じて販売されていました。その年の9月にハッカーたちはに変わった悪意のあるGoogle広告。

そして2024年8月に攻撃者が偽バージョンを作成したLoom などの人気のあるアプリケーションを利用して、ユーザーを騙し、Google が提供する不正な URL を通じてマルウェアをダウンロードさせます。

有害な広告を特定して削除するツールがあっても、詐欺師の戦術が進化し、世界中でルールを施行するのが複雑なため、Google は先を行くのに苦労しています。

悪意のある Google 広告を回避する方法

このような種類の攻撃から身を守るには、クリックする前に Web サイトの URL を再確認し、信頼できるサイトのブックマークを必ず使用し、見慣れないリンクやスポンサー付きリンクからソフトウェアをインストールしないようにしてください。

Google は、この特定の悪質な広告を削除しました。歴史が証明しているように、悪質な広告による危険はなくなっていないため、Mac ユーザー、特に Homebrew を使用しているユーザーは常に警戒する必要があります。