高級クアルコムチップを搭載したハイエンドのAndroid携帯電話は企業ユーザーの注目を集めようとしているが、AppleのiOSとは異なり、デバイスはディスク暗号化キーをソフトウェアに保存するため、Androidの暗号化は簡単に破られることが新たな調査で判明した。

Android はスケートボードでロボットのコスチュームを着ているのと同じくらい安全です

Apple の Secure Enclave

あ報告ダン・グッディン著アルス テクニカGal Beniamini による研究を引用しました。詳しいAndroid のフルディスク暗号化に関する「固有の問題」は「修正が簡単ではなく」、「ハードウェアの変更が必要になる可能性がある」。

Apple のサイトに詳しく記載されているように、iOSセキュリティガイド, iOS デバイスは、Apple の A7 以降のアプリケーション プロセッサの一部として内部開発された特殊なコプロセッサである Secure Enclave に固有の ID と暗号化キーを保存します。その結果、Apple は「iOS はモバイルデバイスのセキュリティにおいて大きな進歩を遂げた」と述べています。iOS はモバイル デバイスのセキュリティを大きく前進させます

Secure Enclave が保持するデータは、システムから読み取ることさえできません。 iOS は別のプロセッサ上で実行され、Secure Enclave に対して単純なリクエストのみを行うことができます。このメカニズムは、フルディスク暗号化だけでなく、Touch ID、Apple Pay、および iOS のその他のセキュリティ関連機能の周りにも強力な保護障壁を作成します。

FBIを巻き込んだAppleの紛争デバイスの暗号化この問題には、Secure Enclave と Touch ID が搭載されていない古い A6 モデルである iPhone 5c が関係していました。そのモデルであっても、デバイスの暗号化を解除するにはサードパーティの専門家の支援が必要でした。 2013 年の iPhone 5 以降に販売された新しい iPhone はすべて、Secure Enclave を使用してフルディスク暗号化を強制し、指紋によるユーザー認証を行っています。iOS やアプリ、あるいはユーザーがだまされてインストールされる可能性のあるマルウェアに生体認証データや暗号化キーにアクセスさせることはありません。 。

Apple のワールドワイドマーケティング担当上級副社長フィル・シラーは 2013 年に A7 を発表しました。

Android デバイスは、セキュリティ ポリシーを構築するために一連のパートナーに依存しています。 iOSとは「まったく対照的」だが、Goodin氏は、「クアルコムを搭載したAndroidデバイスはディスク暗号化キーをソフトウェアに保存している。そのため、デバイスからキーを抜き出す可能性のあるさまざまな攻撃に対してキーが脆弱なままになっている」と指摘した。

クアルコムのチップで使用されているTrustZoneセキュリティアーキテクチャの脆弱性に関連する一連のエクスプロイトにより、TrustZoneカーネル内でソフトウェアを実行できるようになり、攻撃者がキーを盗んでAndroidのフルディスク暗号化やその他のセキュリティ対策を破ることが可能になる。

Googleは、その後これらの脆弱性にパッチを適用したと述べた。しかし、Goodin氏は、Duo Securityの研究者がまとめたデータに基づくと、メーカーや通信事業者が必要なパッチを配信していない(おそらく今後も配信しない)ため、影響を受けるAndroidスマートフォンの約37%にパッチを適用できないと指摘した。

さらに、Beniamini 氏 (この問題を詳しく説明した研究者) は、パッチが適用された多くの Android デバイス (ロック解除可能なブートローダーを備え、テストした Google の Nexus 6 を含む) は、ソフトウェアの古い脆弱なバージョンにロールバックできる可能性があると指摘しました。再び悪用の可能性があります。企業にとって、自社の Android デバイスの 3 分の 1 以上が暗号化が破られる可能性があり、さらにロールバックによって悪用される可能性があるため、Google のプラットフォームの導入は受け入れられません。

GoogleのNexus 6は指紋センサーの計画を中止し、Secure Enclaveを欠き、ユーザーの暗号化キーにアクセスできる脆弱なコードに戻る可能性がある

Android は誰でも入りたい人に開かれています

ソフトウェアにキーを保存する Android のアーキテクチャは、まだ公開されていない新しい脆弱性による予期せぬ新たな悪用への扉も開いています。しかし、これにより、携帯電話メーカーがユーザーの暗号化を解読することも可能になります。これは、Apple が設計上、自社の iPhone ユーザーに対して行うことができないことです。

Goodin 氏は、「キーは TrustZone で利用できるため、ハードウェア メーカーはキーマスター キーと呼ばれるものを抽出する TrustZone イメージを作成して署名するだけで済みます。その後、これらのキーをターゲット デバイスにフラッシュできます。」と述べました。

グッドイン氏は、モバイルセキュリティの専門家でトレイル・オブ・ビッツの最高経営責任者ダン・グイド氏の指摘として「携帯電話のソフトウェアをいじれるのはGoogleだけではなく、[Googleパートナー]も同様であり、非常に重要な問題にある」と指摘したことを引用した。方法。"

ベンジャミン氏は、Androidの設計により「携帯電話メーカーは法執行機関が暗号化されたデバイスのロックを解除するのを支援できるようになる」と説明した。

Google のパートナーが定期的に紛争中検索大手が Android を支配することになる。そして、中華人民共和国を運営する共産党と緊密に連携して事業を行う中国企業が Android パートナーになることが増えています。それには、ファーウェイ、現在サムスンに次ぐ第2位のAndroidライセンシーとなっています。

として情報最近指摘されたところによると、ファーウェイは「米国のトップ無線通信事業者と同社の主力携帯電話を販売する契約をまだ結ぶことができていない」のは、「米国政府が中国政府の懸念から、同じ通信事業者にファーウェイの通信機器の使用を禁止しているため」覗き見している。」「Google は Android でのフルディスク暗号化において常に遅れを取っています。Apple や iOS が使用してきた技術ほど優れたものはありませんでした。」 - セキュリティ専門家 Dan Guido

Guido 氏はさらに、「Google は Android でのフルディスク暗号化において常に遅れをとっています。Apple や iOS が使用してきた技術ほど優れたものはありませんでした。」

「彼らは、TrustZone とキーマスターに基づいたこの方法にすべてのカードを導入しましたが、今ではそれがいかに危険であるかが明らかになりました。これにより、より多くの攻撃対象領域が露出します。ディスク全体の暗号化にサードパーティが関与します。そして、このキーを処理するすべての追加ソフトウェアには、攻撃者がキーを読み戻すことを可能にするバグが存在する可能性があります。

「一方、iOS では非常にシンプルです。これは単なるチップです。チップは Secure Enclave であり、Secure Enclave は [割り込み駆動型] メールボックスと呼ばれるものを介して通信します。そして、それは基本的に、非常に単純なデータを 1 つのメールボックスに入れることを意味します。」そして、もう一方の端からは非常に単純なデータが得られます。それ以外にできることはあまりありません。

「これら 2 つのアプローチはまったく異なります。[iOS には] ハードウェア キーを読み取るために悪用できるソフトウェアはありません。Android では、フルディスク暗号化キーがかなり複雑なソフトウェアに公開され、この研究者が悪用しました。」

クアルコムのチップを搭載した Android 携帯電話に加えて、「クアルコム以外のチップメーカーの TrustZone 実装にも同様の脆弱性が含まれていても驚かないでしょう」とベンジャミン氏は付け加えました。

TrustZone は、ARM から Qualcomm およびその他のチップメーカーにライセンス供与されたセキュリティ プラットフォームです。これは、2012 年以降に製造されたすべての ARM ライセンスのプロセッサに搭載されており、これには Samsung の Exynos チップも含まれます。

ほとんどのハイエンド Android スマートフォンでもフルディスク暗号化はオフになっています

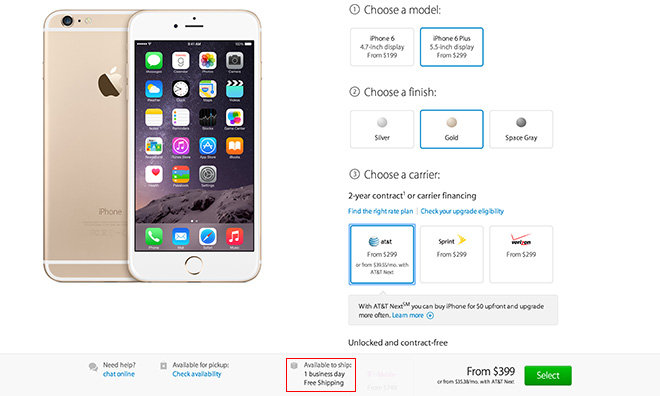

Google の Android 実装はハードウェア アクセラレーションによる暗号化に依存していないため、ほとんどの Android スマートフォンではフル ディスク暗号化が有効になっていません。そのため、暗号化が非常に遅くなり、それを試したほとんどのユーザーは、電話を使用できるようにするためだけに暗号化をオフに戻します。昨年、Android 6 のハイエンド Android スマートフォンにフルディスク暗号化を義務付けるという初期の取り組みにもかかわらず、Google は代わりに基準を緩和したメーカーに対し、今後も目標に向けて取り組むよう伝えた。

さまざまな Android ベンチマークでも、サムスンのプレミアム製品と、2009 年に iPhone 3GS でフルディスク暗号化の使用を開始した Apple の iPhone を比較する際に、フルディスク暗号化がオフになります。サムスンのGalaxyスコアもっと悪く見えるでしょう。

Android に効果的なフルディスク暗号化がないことだけが問題ではありません。セキュリティ関連の問題Googleのプラットフォーム向け。 11 月、Lookout のセキュリティ研究者は、自動root化アドウェア「工場出荷時のデータ リセット」によるデバイスのワイプでも存続するように設計されています。

「個人にとって、Shedun、Shuanet、ShiftyBug に感染するということは、新しい携帯電話を購入するために店に行くことを意味するかもしれません」と研究者の Michael Bentley 氏は述べています。 「これらのアドウェアはデバイスをルート化し、自らをシステム アプリケーションとしてインストールするため、削除することはほぼ不可能になり、通常、被害者は正常な状態を取り戻すためにデバイスを交換する必要があります。」

1月には、新しいゼロデイカーネル特権昇格の欠陥により、特権のないアプリがカメラ、マイク、GPS 位置情報、個人データへのアクセスを含む「ほぼ無制限のルート アクセスを取得」できるようになり、Perception Point Research によって発見されました。この脆弱性は 2012 年から存在していたことが判明しており、「すべての Android デバイスの 66 パーセント」に脆弱性が広がるほどの長い期間にわたって存在していました。

Google にはこれらのユーザーにパッチを適用する方法がありません。実際、昨年 Android 6 Marshmallow の展開を主要な優先事項としてきたにも関わらず、新しいリリースはやっとのことでした。10分の11 年後の設置ベースの割合。

カスペルスキーは今週、同社の Android ユーザーの間でランサムウェア(攻撃者がユーザーの携帯電話を凍結し、再度ロックを解除するために支払いを要求するもの)が新たに急増していることも指摘した。引用4月のモバイル ランサムウェア感染数は136,532件で、ちょうど1年前に観測された35,413件の4倍となっています。