アムネスティ・インターナショナルは、NSO の Pegasus スパイウェア ツールが、Apple のソフトウェアの弱点を利用してジャーナリストや活動家の iPhone に侵入した方法の一部を示す詳細な証拠を入手しました。iメッセージゼロクリック ゼロデイ脆弱性。

日曜日に捜査が行われ、出版されましたNSOグループが作成したペガサスツールが政府によって批評家やジャーナリストを攻撃するために使用されていると主張した。 NSOは、このツールは犯罪者に対してのみ使用されると主張したが、漏洩した潜在的な標的のリストにより、多数のジャーナリストもNSOの顧客によって監視されていることが明らかになった。

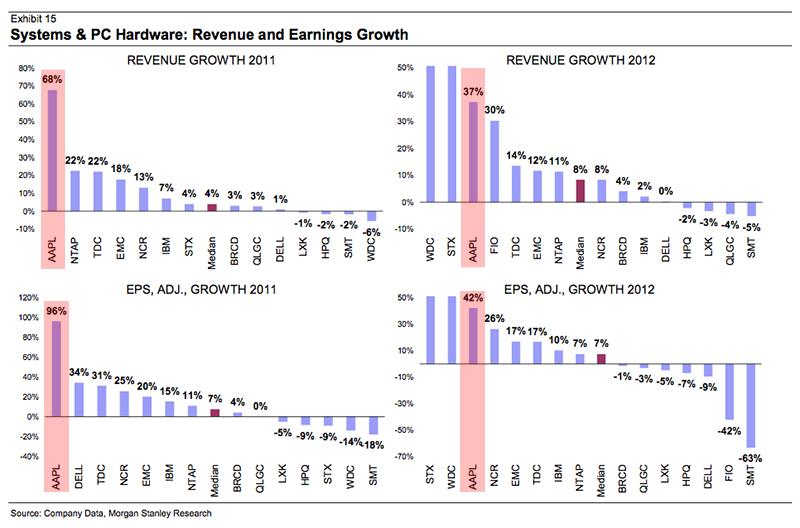

レポートで壊れるペガサスが残した法医学的証拠、アムネスティ・インターナショナルのセキュリティラボは、ペガサス攻撃が試みられたことを明らかにする多数の痕跡を披露iPhoneおよび他のスマートフォン。攻撃の多くでは、NSO が Apple ソフトウェア内の脆弱性を利用してアクセスしたようです。

アムネスティは、攻撃の詳細について、2014年から2021年7月まで実行されたと説明している。一部の攻撃は「ゼロクリック」とみなされ、攻撃を成功させるためにターゲットが特定の方法で対話する必要はない。

複数のゼロデイ脆弱性も使用されており、その中には完全にパッチが適用された脆弱性を攻撃する例も含まれます。iPhone12走っているiOS7月は14.6。

レポートに記載されている攻撃は、2018 年 5 月にはすでに始まっていました。

ネットワークインジェクション

攻撃の最初のカテゴリはネットワーク インジェクションで、ユーザーはある正規の Web サイトから別の Web サイトに不思議なことにリダイレクトされます。ログインするサファリの閲覧履歴から、不審な URL へのアクセスが明らかになり、Web ページを開いてわずか 1 秒後にリダイレクトが発生した証拠が明らかになりました。

ユーザーが正規の Web サイトにアクセスした後、不審な URL にリダイレクトされる Safari ログの例。

ファビコン データベースにも同様のリダイレクトの証拠が示されていますが、必ずしもアクティブなブラウジングを介しているわけではありません。あるケースでは、ジャーナリストの Twitter タイムラインで共有されているリンクをプレビューするときに使用した Safari View サービスにより、別のブラウザを開いていないにもかかわらず、Web ページが読み込まれ、不審な URL にリダイレクトされました。

橋頭堡

プロセス実行の記録から、「bh」と呼ばれるプロセスが明らかになりました。これも Pegasus インストール ドメインにリンクされており、通常はネットワーク インジェクション試行が成功した直後に表示されます。

「bh」は、iOS JavaScriptCore バイナリの 2016 年の脆弱性に関連していると考えられています。この脆弱性により、コードの実行が可能になり、再起動後のデバイス上の永続性が維持されます。 「bh」は、コンポーネントの内部名である「BridgeHead」を表すと考えられています。

「bh」の後には、「roleaboutd」や「msgacntd」などの他のプロセスが使用されます。これらは、悪用と権限昇格が成功した後に使用される後段のプロセスであると考えられます。 「pcsd」や「fmId」など、同様のプロセスが他にも見つかっており、これらは同じ目的を持っている可能性があります。

写真

写真の潜在的なエクスプロイトが攻撃に使用された可能性があり、「bh」プロセスが使用される前に「mobileslideshow」と呼ばれる写真アプリの Apple プロセスが使用されたことを示す証拠があります。

Pegasus を展開するためのエクスプロイト チェーンの一部として、Photos アプリまたは Photostream サービスが使用された疑いがあります。

写真が使用されたそれぞれのケースで、同じ iCloud アカウント アドレスが Photostream で使用されたようです。一部の「ゼロクリック」攻撃が機能するには、明らかに専用の iCloud アカウントが必要です。

2019年以降、iMessageとFaceTimeに多数の脆弱性が発見され、パッチが適用されましたが、悪用される可能性のある問題もまだ残っていたようです。

ある攻撃では、不審な iMessage アカウント検索の後に Pegasus プロセスが実行されていることが判明しました。複数のハンガリー人ジャーナリストが同じオペレーターの標的になったようで、それぞれの攻撃で同様のアドレスとプロセスが使用されていました。

iMessage を介した攻撃は 2021 年にも再発したようで、今回は不審な iMessage アカウントの検索と、それに続くコアテレフォニー プロセスによる HTTP リクエストが行われました。これは、「gatekeeperd」というタイトルのプロセスのペイロードを要求しているようです。

2021年5月の攻撃では、謎のiCloudアカウントに対する同様の検索が明らかになったが、その後、iPhoneのストレージ上に少なくとも20個のiMessage添付ファイルのチャンクが作成された。プッシュ通知は、実行前にターゲットの iPhone にペイロードを適用する方法として使用されたようです。

Apple Music

ペガサスが、Apple Musicこの感染では、Apple Music のネットワーク トラフィックが記録され、ミュージック アプリによる HTTP リクエストが再び Pegasus の配布に使用されたドメインを指していました。

アムネスティは、Apple Music 自体が最初の感染に悪用されたのか、それともサンドボックスからの脱出や権限昇格に使用されたのかを特定できませんでした。

調査後、アムネスティはペガサス指標を以下の方法で発表した。GitHub他のセキュリティ研究者が他の Pegasus 感染を見つけるのを支援します。指標には、Pegasus インフラストラクチャのドメイン名、iMessage アカウント検索から回復された電子メール アドレス、ソフトウェアにリンクされたプロセス名が含まれます。

というツールもリリースされています。モバイル検証ツールキット。モジュール式ツールであり、Android デバイスから取得したデータを取得して分析するプロセスを簡素化し、さらに iOS バックアップやシステム ダンプからの記録を分析して、さらなる潜在的な痕跡を見つけることを目的としています。

通常のユーザーに対するリスクはほとんどありません

Pegasus の詳細は、Apple のモバイル オペレーティング システムには、継続的な改善と監視が必要な懸念事項が依然として存在することを示しています。報告書が 2021 年 7 月までの複数年にわたる攻撃を詳細に記載しているという事実は、このソフトウェアが依然として使用されており、リスクをもたらし続けていることを示しています。

7月に攻撃がiOS 14.6を実行する完全にパッチが適用されたiPhone 12に対して発生したという判断は、いくつかのセキュリティホールがまだ残っていて塞ぐ必要があることを示しているため、特に憂慮すべきことである。

ただし、大多数の iPhone ユーザーにとってペガサスが問題になる可能性は低いです。このツールは政府によって犯罪者に対する意図どおりに使用されていますが、無実の人々に対する攻撃は、ジャーナリストや人権活動家など、政権を批判する可能性のある人々に対するものであるように見えます。

ペガサスについては懸念されますが、政府に対する重大な批判者でもない限り、おそらくスパイウェア ツールの標的になることはないでしょう。

毎週の AppleInsider Podcast で Apple の最新情報を入手し、AppleInsider Daily から最新ニュースを入手してください。 HomePod mini に「Hey、Siri」と話しかけて、これらのポッドキャストと最新の HomeKit Insider エピソードも聞いてください。

広告なしのメインの AppleInsider Podcast エクスペリエンスをご希望の場合は、月額 5 ドルで購読して AppleInsider Podcast をサポートできます。Apple の Podcast アプリを通じて、 またはパトレオン経由他のポッドキャストプレーヤーをお好みの場合は、